Tietoturvatiedotteet

18 12 2020

SolarWinds Orion Platformin takaovi mahdollisti vakoilun ja tietomurtoja

SolarWinds Orion Platform -hallintatyökaluun lisätty takaovi on merkittävä tietoturvatapaus. Tietomurron ja vakoilun mahdollistanut takaovi onnistuttiin levittämään tuhansiin organisaatioihin. Työkalun haavoittuvaa versiota käyttävien organisaatioiden pyydetään olemaan yhteydessä Kyberturvallisuuskeskukseen.

SolarWinds Orion Platformista löytyi takaovi

SolarWinds Orion Platform -hallintatyökalusta löytyi tunkeutumisen mahdollistava takaovi . Työkaluun ujutettua takaovea on voitu käyttää organisaation palveluihin tunkeutumiseen. SolarWinds Orion Platform on lukuisien suurien organisaatioiden IT-infrastruktuurin keskitettyyn valvontaan ja hallintaan käytetty työkalu.

Takaovea on hyödynnetty hyökkääjien toimesta aktiivisesti jo vuoden 2020 maaliskuusta alkaen. Takaoven sisältävää SolarWinds Orion Platform -hallintatyökalua on arviolta 18000 organisaatiossa ympäri maailman.

Yhdysvaltojen turvallisuusviranomaiset ovat vahvistaneet lukuisten yhdysvaltalaisten kohteiden olleen aktiivisen hyökkäyksen kohteena.

Takaovi mahdollisti tietomurron ja vakoilun

Takaoven lisääminen tuotteeseen kertoo, että hyökkääjä onnistui lisäämään haitallista sisältöä tuotteeseen sen valmistajan, SolarWindsin, kautta. Tätä hyökkäystapaa kutsutaan toimitusketjuhyökkäykseksi (englanniksi "supply-chain attack").

Hyökkääjä kykeni murtautumaan organisaation järjestelmään ja lähettämään sille lisäkäskyjä. Takaoven kautta ympäristöä on voitu esimerkiksi vakoilla tai siihen on voitu asentaa haittaohjelmia.

Valtaosassa kohdeorganisaatioista hyökkäys ei kuitenkaan ole edennyt takaoven sisältävän työkaluversion asentamista pidemmälle.

Takaoven toimintatapa

Takaoven toimitatapa on monimutkainen.

Takaovi luo nimipalvelukyselyitä säännöllisin väliajoin Amazonin verkkotunnusta muistuttavaan avsvmcloud[.]com-verkkotunnukseen. Mikäli kyseisen verkkotunnuksen alidomain on olemassa, palautetaan vastauksena nimipalvelukyselyssä joko IP-osoite tai verkkotunnus CNAME-tietueessa.

Mikäli nimipalvelukyselyn vastauksena palautetaan IP-osoite, käytetään sitä pelkästään haittaohjelman seuraavan toiminnon määrittelyyn. Tässä vaiheessa hyökkäys ei vielä etene. Kaikissa ympäristöissä hyökkäys ei siis välttämättä ole edennyt takaoven sisältävää hallintatyökalun asennusta pidemmälle.

Jos nimipalvelukyselyn vastauksena palautetaan CNAME-tietue, käyttää takaoven sisältävä haittaohjelma sitä seuraavan vaiheen suorittamiseen. Tämän jälkeen hyökkäys etenee ympäristössä.

Kyberturvallisuuskeskuksen tiedossa olevissa tapauksissa hyökkäykset eivät ole edenneet ensimmäistä vaihetta pidemmälle.

Jos takaoven sisältävä työkalu on ollut organisaatiosi käytössä

Pyydämme ilmoittamaan Kyberturvallisuuskeskukselle, jos organisaatiossasi on tällä hetkellä tai on aiemmin ollut käytössä takaoven sisältävä versio SolarWinds Orion Platformista (2019.4 HF 5, 2020.2 ilman hotfixejä, tai 2020.2 HF 1).

14 12 2020

Kalastelusivujen anatomiaa – Box-tiedostonjakopalvelua jäljittelevä kampanja

fishingErilaiset kalastelukampanjat voivat levitä nopeasti. Kampanjoissa rikolliset yrittävät saada haltuunsa eri organisaatioiden käyttäjätunnuksia ja salasanoja. Rikollisten käyttämät kalastelusivut hyödyntävät erilaisia tapoja saadakseen käyttäjän syöttämään omat tunnuksensa. Käymme läpi yhden kalastelukampanjan toimintaperiaatteita.

Kampanjan teema

Erilaiset tiedostonjakopalvelut ovat yleinen teema kalasteluviesteissä. Dropboxin, Sharepointin ja muiden palveluiden nimissä yritetään kalastella käyttäjätunnuksia ja levittää haittaohjelmia.

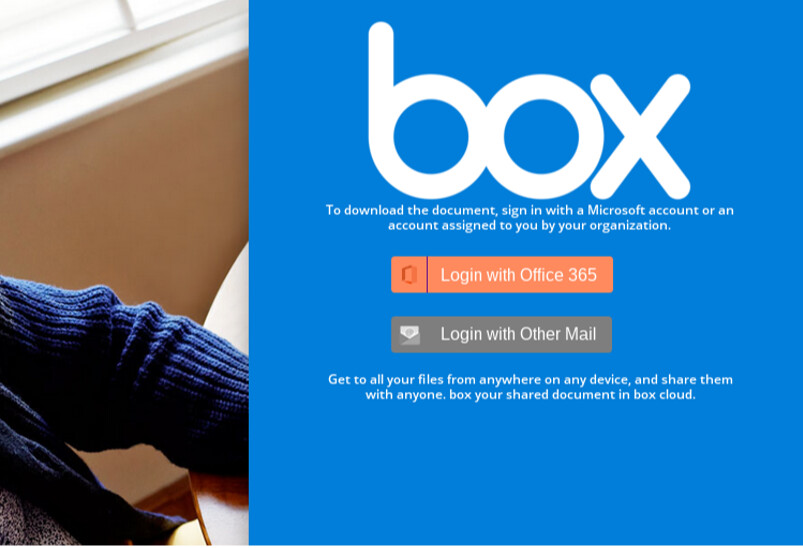

Tässä esimerkissä esitellään Box-tiedostonjakopalvelun nimeä käyttävä kalastelukampanja, jonka tarkoituksena on kalastella käyttäjien Office 365 -tunnuksia sekä muita käyttäjätunnuksia. Kampanjan avulla kalasteltuja tunnuksia voidaan käyttää esimerkiksi tietomurtoihin tai myydä eteenpäin muille rikollisille.

Teknisiä yksityiskohtia sisältävät huomiot on korostettu tekstissä kursiivilla.

Kalastelusivu aukeaa

Kalasteluviestit on tässä kampanjassa lähetetty sähköpostitse murretuilta sähköpostitileiltä. Murrettuja sähköpostitilejä käytetään kalastelukampanjassa uusien kalasteluviestien lähetykseen, sillä aidolta sähköpostitililtä tullut viesti saadaan vaikuttamaan luotettavammalta, eikä viesti tartu yhtä herkästi sähköpostin suodattimiin.

Linkki kalastelusähköpostiviestissä on ollut usein muotoa

hxxps://office365[merkkijono][numero].azurewebsites[.]net/.

Kalasteluviestin linkki vie käyttäjän verkkosivuille, jotka välittävät käyttäjän eteenpäin rikollisen käyttämälle varsinaisille kalastelusivulle. Kalastelusivulla käytetään jokaiselle sivulle saapuvalle henkilölle luotua uniikkia sivustoa. Tällä tekniikalla on toisinaan mahdollista tunnistaa, kuka sähköpostin saanut ja avannut henkilö on vieraillut kalastelusivulla tai rajoittaa vierailu uniikille sivulle vain yhteen kertaan.

Sijainniltaan kampanjan tietyssä aallossa olleet kalastelusivut sijaitsevat aina yhdessä samassa IP-osoitteessa. IP-osoitteet vaihtelevat eri aalloissa. Käytetyt domainnimet ovat olleet kaikissa aalloissa iältään tuoreita.

Käyttäjätunnusten kalastelu alkaa

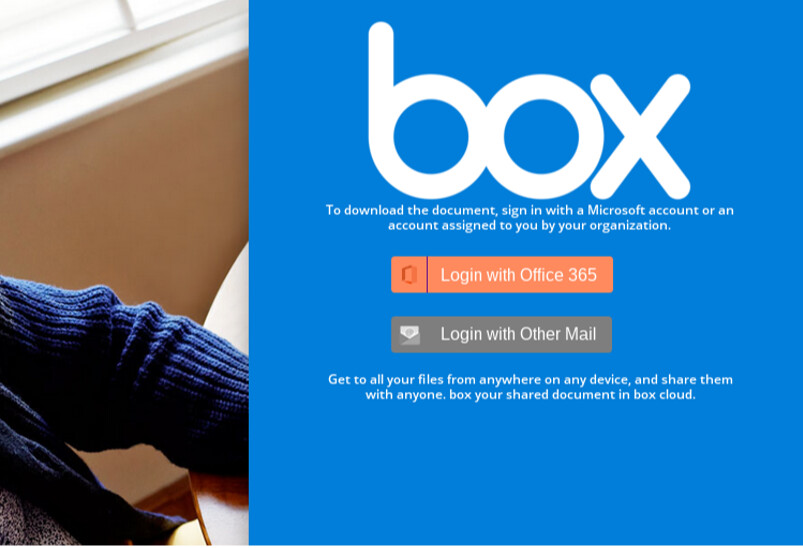

Kalastelusivulla lukee teksti:

”box – To download the document, sign in with a Microsoft account or an account assigned to you by your organization. Login with Office 365, Login with Other mail.”

Kalastelusivulla käytetään tiedostonjakopalvelu Boxin nimeä. Tiedostonjakopalvelun nimen avulla rikollinen väittää lukijalle, että dokumentti odottaa latausta palvelussa, kunhan käyttäjä syöttää sivulle tunnuksensa. Näin ei kuitenkaan ole, vaan rikollisen kalastelusivu huijaa käyttäjää antamaan käyttäjätunnuksensa ja salasanansa valheellisilla väittämillä ja käyttämällä luvattomasti tiedostonjakopalvelun nimeä.

Saapuessaan kalastelusivulle, käyttäjälle tarjotaan kaksi vaihtoehtoa: ”Login with Office 365” tai ”Login with Other Mail” (kirjaudu Office 365 –tunnuksilla tai toisilla sähköpostitunnuksilla). Jos vaihtoehdoista valitsee ”Login with Office 365”, siirtyy käyttäjä syöttämään tunnuksensa Microsoft-teemaiselle kalastelusivulle.

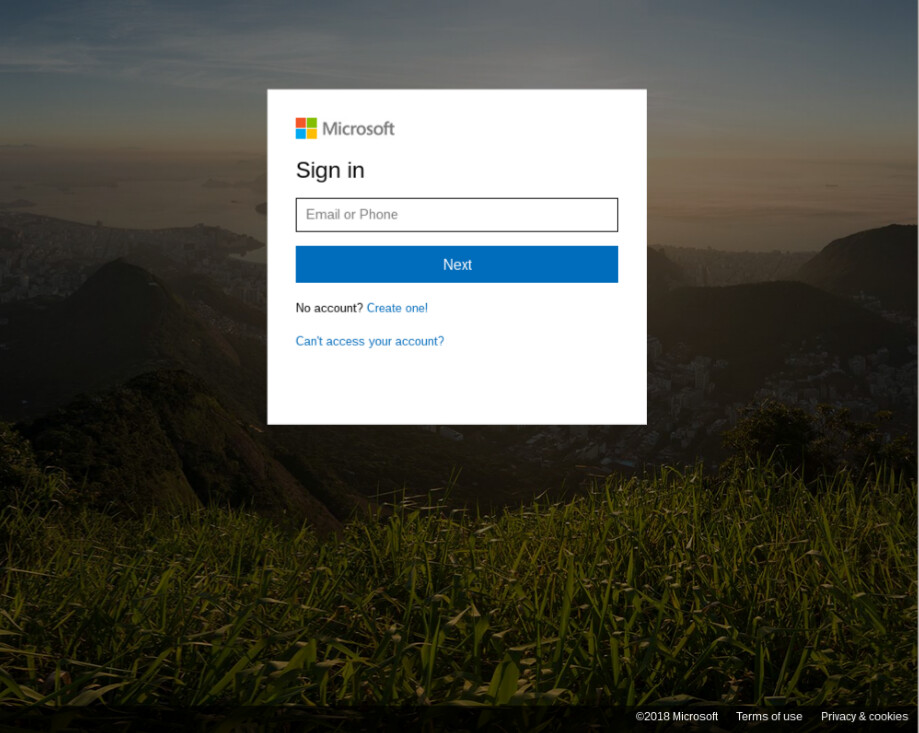

Microsoft-teemainen kalastelusivu jäljittelee Microsoftin oikeita kirjautumissivuja. Aidonnäköiset verkkosivut on mahdollista kopioida rikolliseen käyttöön esimerkiksi verkkosivujen kopiointiin kehitettyjen työkalujen avulla.

Kalastelusivun polku on muotoa /officeauth/[uniikkitunniste].php.

Kun sivulle syöttää käyttäjätunnuksensa, rikollisen käyttämä kalastelusivu lisää uskottavasti syötetyn sähköpostiosoitteen sivun ulkoasuun ja pyytää syöttämään salasanan. Tämä jäljittelee aidon kirjautumissivun toimintaa.

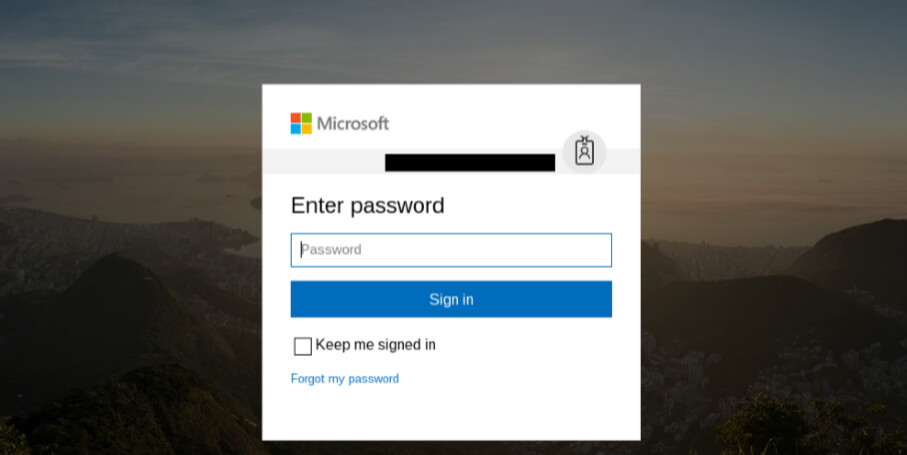

Salasanan täyttämiseen tarjoavan sivun osoite on muotoa /enterpassword.php.

Salasanan syöttämisen jälkeen sivu ilmoittaa, että salasana oli väärä ja pyytää syöttämään sen uudelleen. Tämä on rikollisille yksi tapa varmistaa, että he saavat varmasti kalasteltua oikean salasanan.

Salasanan uudelleensyöttöä pyydetään sivulla /enterpasswordagain.php.

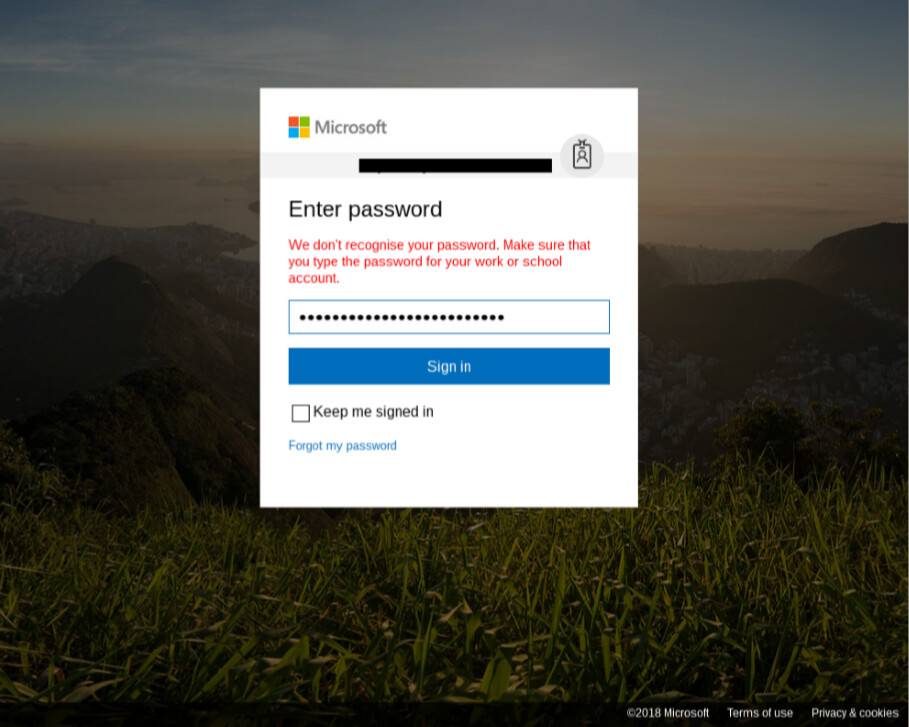

Salasanan uudelleensyöttämisen jälkeen käyttäjälle näytetään viesti: "We don't recognise your password. Make sure that you type the password for your work or school account."

Kirjautumisikkuna väittää, että se ei tunnista salasanaa. Rikollisen luoma kalastelusivu pyytää salasanaa syöttänyttä käyttäjää varmistamaan, että salasana on varmasti työpaikkasi tai koulusi tilin salasana.

Salasanan syöttämisen jälkeen avautuu sivun juuressa sijaitseva loading.php -tiedosto, josta avautuu valkoisella pohjalla pyörivät hammasrattaat ja tekstit. Tekstit väittävät sivun yrittävän varmentaa salasanaa.

Hammasrattaita pyörittävän sivun jälkeen aukeaa uusi sivu, jossa näkyy kalastelusivun alkuvalikko uudella, uniikilla sivulla. Käyttäjälle uskotellaan tällä valheellisella varmennussivulla, että hänen syöttämänsä salasana on väärä, ja hänet tuodaan takaisin kalastelusivulle.

Tämä on yksi tapa uskotella sivustolla kävijälle, että tilanteessa ei ole muka tapahtunut mitään väärää kuin oma syöttövirhe. Väite väärästä salasanasta ja palauttamista takaisin kalastelusivun alkuun voi harhauttaa käyttäjää raportoimasta kalasteluviestiä, jos sivulle saapunut henkilö uskoo kalastelusivun väitteen virheellisen salasanan syöttämisestä. Kaikki keinot ovat siis rikollisten käytössä silloin, kun ihmisiä halutaan hämätä sivun oikeasta tarkoituksesta.

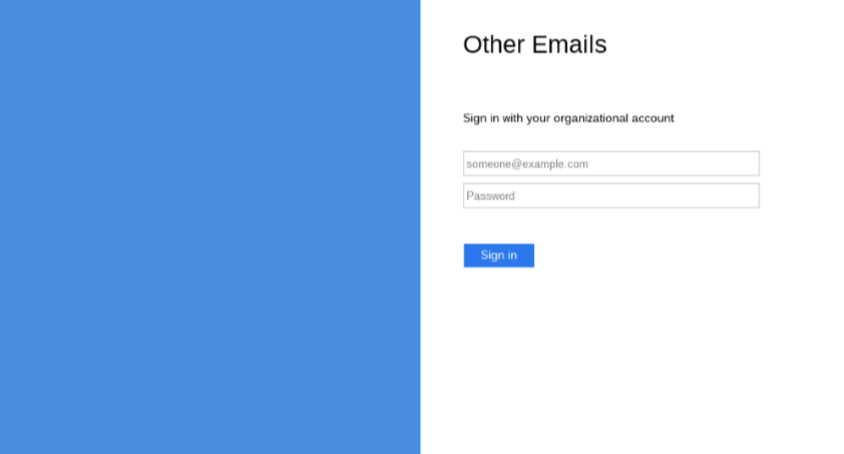

Jos kalastelusivulla valitsee vaihtoehdon "Login with Other emails", pyydetään henkilöä yleisesti kirjautumaan oman organisaation käyttäjätunnuksilla.

Tämä sivu löytyy kalastelusivun käyttämän verkkotunnuksen juuresta, /othsll.php -tiedostosta.

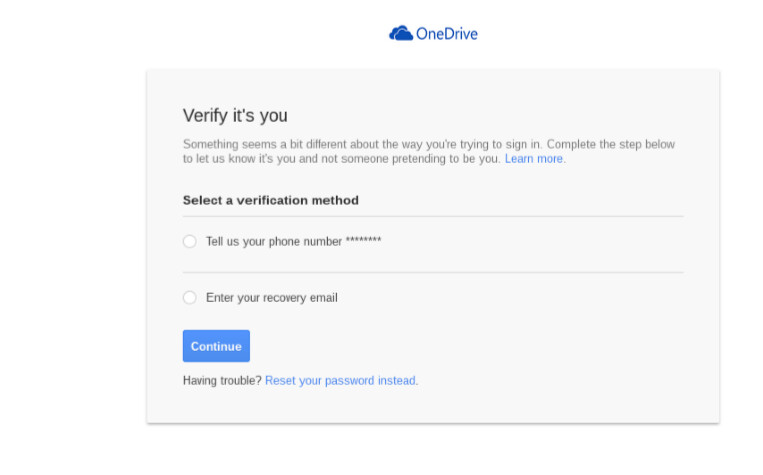

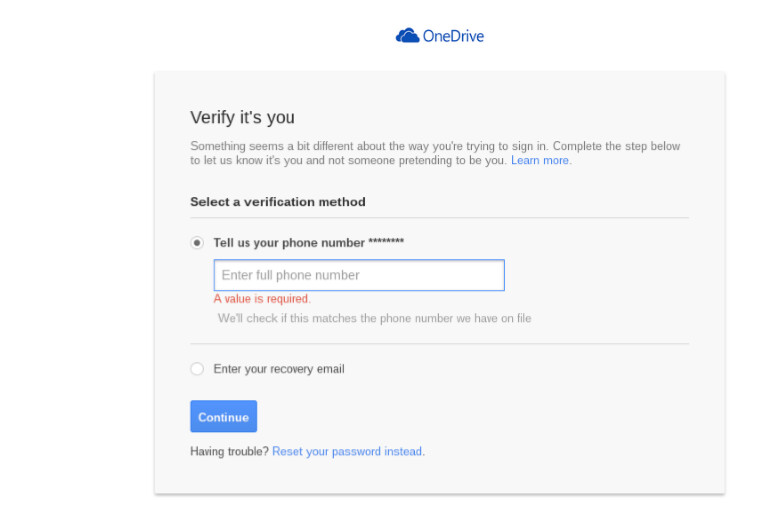

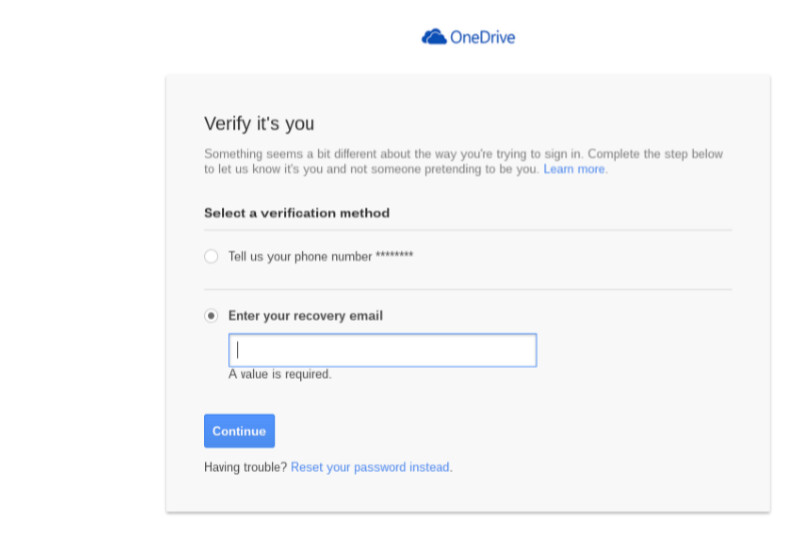

Syötettyään tunnukset, uhri viedään sivulla OneDrive-teemaiselle /verauth.php -sivulle, jossa pyydetään vielä varmistamaan puhelinnumero tai palautussähköpostiosoite. Puhelinnumeroa ja palautussähköpostiosoitetta voidaan käyttää esimerkiksi rikosten suunnitteluun.

"OneDrive

Verify it's you

Something seems a bit different about the way you're trying to sign in. Complete the step below to let us know it's you and not someone pretending to be you. Learn more.

- Select a verification method

- Tell us your phone number ********

- Enter your recovery email

Continue

Having trouble? Reset your password instead."

Kun sivulle syöttää puhelinnumeron tai palautussähköpostiosoitteen ja valitsee "Continue", selaimessa aukeaa uusi hammasrattaita pyörittävä sivu, jonka jälkeen uhri ohjautuu takaisin kalastelun pääsivulle.

Sivustolla avautuu ensin verkkosivun juuressa oleva /ssvp.php -tiedosto, ja tämän jälkeen selaimessa avautuu taas hammasrattaita pyörittelevä juuressa oleva /loading.php –sivu. Tämän jälkeen jälkeen uhri viedään takaisin kalastelun pääsivulle olevaan uuteen uniikkiin php-tiedostoon.

Kalastelun jälkeen

Uskottavat kalastelukampanjat voivat levitä nopeasti, ja sähköpostin tunnuksia hyödyntäviä tietomurtoja käytetään levittämään kalastelukampanjaa entisestään. Kalastelusta on tärkeä ilmoittaa oman organisaation tietoturvakäytänteiden mukaisesti, jonka lisäksi Kyberturvallisuuskeskukselle voi ilmoittaa (Ulkoinen linkki) havaitsemastaan kalastelusta.

Ilmoitusten avulla kalastelukampanjoita voidaan tunnistaa nopeasti, mahdollisia uhreja voidaan tiedottaa, ja kampanjoiden leviämistä voidaan hidastaa.

Lisätietoja

Etätyön tietoturva - ohjeita työntekijöille

Organisaatio! Torju Office 365 -tunnusten kalastelu oppaamme avulla

21 08 2020

Emotet-haittaohjelmaa levitetään aktiivisesti Suomessa

haittaohjelmaEmotet-haittaohjelmaa levitetään sähköpostitse suomalaisten organisaatioiden nimissä. Haittaohjelmahyökkäyksen tarkoituksena on varastaa organisaatioista tietoja, ja samalla hyökkäyksellä on mahdollista tunkeutua verkkoon syvemmälle ja käynnistää esimerkiksi kiristyshaittaohjelmahyökkäys. Hyökkäyskampanja on näkynyt aktiivisena 17.8.2020 alkaen.

Varoituksen kohderyhmä

Emotet-haittaohjelma on tyyliltään "infostealer", joka varastaa koneella olevia tietoja, sähköposteja, yhteystietolistoja, salasanoja, maksutietoja ja muuta koneella olevaa dataa. Haitallisen sähköpostin liitetiedostossa voi olla PDF- tai Office-dokumentti, jonka makrojen suorittaminen lataa koneelle haittaohjelman. Emotet voi myös ladata koneelle muita haittaohjelmia, kuten kiristyshaittaohjelmia. Kaikki virustorjuntaohjelmat eivät ole tunnistaneet tämänkertaista haittaohjelmamallia.

Emotet-haittaohjelma ei leviä itsenäisesti työasemasta toiseen, vaan se lähettää varastamansa tiedot komentopalvelimelle. Varastetuissa tiedoissa on usein myös sähköposteja, joiden sisältöjä haittaohjelma käyttää leviämiseen. Se väärentää uuden sähköpostin vastaukseksi jo olemassaolevaan keskusteluketjuun, jolloin väärennetty viesti näyttää uskottavalta. Väärennetyssä viestissä on haitallinen liite. Viestin otsikko ja sisältö voivat olla mitä vain, sillä ne on kopioitu oikeista viesteistä.

Ratkaisu- ja rajoitusmahdollisuudet

Henkilökunnan tiedottaminen on tärkeä keino haitallisia liitteitä vastaan. Työntekijöitä on syytä ohjeistaa olemaan avaamatta epäilyttäviä liitteitä, mutta tässä tapauksessa liitteelliset viestit voivat olla hyvinkin uskottavia. Henkilökuntaa on hyvä kouluttaa tunnistamaan väärennettyjä lähettäjätietoja. Virustorjuntaohjelmistojen tietokannat on päivitettävä ajan tasalle ja organisaation sähköpostiliitteiden välityspolitiikkaa kannattaa kiristää tiukaksi.

- Varoittakaa organisaation henkilöstöä sähköpostin liitetiedostojen haittaohjelmauhasta. Etenkin Office-perheen makrotiedostoja käytetään haittalevitykseen (.doc, .docx, .xls, .xlsx).

- Pyrkikää kategorisesti estämään makrojen suorittaminen Office-perheen tuotteissa. "Enable content" -nappia ei kannata painella harkitsemattomasti missään liitetiedostossa.

- Pyrkikää rajoittamaan Powershell-komentojen ajamista peruskäyttäjien työasemilla.

- Päivittäkää virustorjuntaohjelmistojen ja sähköpostisuodattimien tunnistuskannat ajan tasalle.

- Tartuntatapausta epäillessä ulospäin suuntautuvaa liikennettä (määrä, volyymi, kohteet) kannattaa tarkkailla mahdollisen tietovuodon johdosta.

Lisätietoa

Emotet-haittaohjelman tunnistetietoja päivitetään aktiivisesti Cryptolaemus-tiimin

sivulle: https://paste.cryptolaemus.com/

Twitterissä uusimpia tietoja Emotet-havainnoista jakaa Cryptolaemus-tili .

Organisaation ICT-ylläpidon toimenpiteitä

Haittaohjelman ensimmäinen vaihe käynnistyy Word-sovelluksesta makrojen

ja Powershell-kutsujen kautta, ja tämän jälkeen ohjelma pyrkii hakemaan

lisää haitallista koodia ulkoisista osoitteista. Tähän kampanjaan

liittyvien tiedostojen tiivisteitä (sha256) ja latausosoitteita on alla.

- 010ef50b4b0236ca18a36df373afd127e454d4873f5712146c08bb21c7b62bb9

- a1ef5a3d0e75c6dff536064d31bf17a787b68e93faa74f5888c3dec5339621b3

- 280f84bcea1a77966bc0ab76c35fab2642244aadb483c22f8645a4609dffb4c2

- b04412dee30505cce88dbe7c0207099ffdc858c398375555809de45ee262a7b4

- 26065af666cef99dca8be88b00619351f88a104fa5133f0aff0eb97491e38903

- efd29571e9498866f54397e72795c69984836269c358f934763dbfe1f35c26f0

- 0e61dc8a97f69816dd246fb9e57331622e4e76c59ea2668591d06c0c5c33576b

- hxxp://quasi-monkey[.]com/6u1alr/jmu_etfp_04jtkjifle/

- hxxps://www.queenyconnection[.]com/-08-16-2020_new/3syo2_x_w/

- hxxp://xsdhly[.]com/a/ofq_4p_uxpjw862i/

- hxxp://jkssoftsolutions[.]com/parkift/c_d_oxim1b19/

- hxxp://niam.grapple-staging.co[.]uk/wp-content/uploads/s_s8p5_vs3fb/

- hxxp://muliarental[.]com/f9u8w-mrs-88/VWVA/

- hxxps://dev.dosily[.]in/wp-content/qyY/

- hxxp://behnasan[.]com/wp-content/uZRqx/

- hxxp://www.leframe[.]com/zcMv/tATDYnJy/

- hxxp://runderfulthailand[.]com/jkats/LvJDvtg8270/

- hxxp://easma[.]cn/wp-admin/yy/

- hxxps://adhd.org[.]sa/sub_mrs/Zj0ZrG/

- hxxp://avanwilligen[.]nl/vo/tUbJ/

- hxxp://archmedia.com[.]br/Blog/sVey/

- hxxp://bhar.com[.]br/caurina/tE/

- hxxp://radiacaoweb.com[.]br/ZxOf1E/

- hxxp://ceyhunhurcan[.]com/revolution-addons/mRXi8NJ/

Jos lataus ja ladatun tiedoston käynnistys uhrilaitteella onnistuu,

alkaa uhrilaite kommunikoida komentopalvelimelle. Tässä ketjussa on

havaittu käytettävän alla olevaa osoitetta:

- 75.139.38[.]211

- 112.78.142[.]170

- 64.183.73[.]122

Muita kampanjaan todennäköisesti liittyviä komentopalvelinosoitteita:

- 68.44.137[.]144:443

- 69.30.203[.]214:8080

- 67.205.85[.]243:8080

- 85.66.181[.]138:80

- 74.208.45[.]104:8080

- 109.116.214[.]124:443

- 95.179.229[.]244:8080

- 24.137.76[.]62:80

- 95.213.236[.]64:8080

- 113.160.130[.]116:8443

- 47.146.117[.]214:80

- 24.233.112[.]152:80

- 87.106.139[.]101:8080

- 89.186.91[.]200:443

- 91.211.88[.]52:7080

- 200.41.121[.]90:80

- 107.185.211[.]16:80

- 104.131.11[.]150:443

- 5.39.91[.]110:7080

- 62.138.26[.]28:8080

- 139.59.60[.]244:8080

- 168.235.67[.]138:7080

- 37.139.21[.]175:8080

- 174.102.48[.]180:80

- 2.58.16[.]85:7080

- 157.147.76[.]151:80

- 137.59.187[.]107:8080

- 103.86.49[.]11:8080

- 190.55.181[.]54:443

- 83.169.36[.]251:8080

- 5.196.74[.]210:8080

- 68.188.112[.]97:80

- 79.98.24[.]39:8080

- 104.236.246[.]93:8080

- 104.131.44[.]150:8080

- 169.239.182[.]217:8080

- 142.105.151[.]124:443

- 152.168.248[.]128:443

- 85.152.162[.]105:80

- 75.139.38[.]211:80

- 24.179.13[.]119:80

- 47.144.21[.]12:443

- 74.120.55[.]163:80

- 70.167.215[.]250:8080

- 190.160.53[.]126:80

- 78.24.219[.]147:8080

- 183.101.175[.]193:80

- 189.212.199[.]126:443

- 180.92.239[.]110:8080

- 157.245.99[.]39:8080

- 110.145.77[.]103:80

- 181.211.11[.]242:80

- 85.105.205[.]77:8080

- 41.60.200[.]34:80

- 139.130.242[.]43:80

- 37.70.8[.]161:80

- 199.101.86[.]142:8080

- 188.83.220[.]2:443

- 167.86.90[.]214:8080

- 81.2.235[.]111:8080

- 46.105.131[.]79:8080

- 185.94.252[.]104:443

- 87.106.136[.]232:8080

- 201.173.217[.]124:443

- 209.141.54[.]221:8080

- 222.214.218[.]37:4143

- 203.153.216[.]189:7080

- 203.117.253[.]142:80

- 72.12.127[.]184:443

- 24.43.99[.]75:80

- 61.19.246[.]238:443

- 204.197.146[.]48:80

- 62.75.141[.]82:80

- 116.203.32[.]252:8080

- 121.124.124[.]40:7080

- 176.111.60[.]55:8080

- 93.51.50[.]171:8080

- 97.82.79[.]83:80

- 109.74.5[.]95:8080

- 173.62.217[.]22:443

- 181.230.116[.]163:80

- 37.187.72[.]193:8080

- 144.91.127[.]82:8080

- 167.114.122[.]37:80

- 219.94.242[.]134:8080

- 51.38.237[.]230:8080

- 217.160.19[.]232:8080

- 89.248.250[.]44:8080

- 95.215.46[.]191:8080

- 198.144.158[.]120:443

- 195.14.0[.]12:8080

- 23.111.136[.]190:8080

Ilmoita Emotet-havainnosta

Ota yhteyttä Kyberturvallisuuskeskukseen, jos teillä on havaintoja Emotet-haittaohjelman leviämisestä tai tartunnoista. Yhteydenottoon voit käyttää Ilmoitus tietoturvaloukkauksesta -lomaketta tai lähettää sähköpostin osoitteeseen cert@traficom.fi.

Tietoturvatiedotteet

- SolarWinds Orion Platformin takaovi mahdollisti vakoilun ja tietomurtoja

- Kalastelusivujen anatomiaa – Box-tiedostonjakopalvelua jäljittelevä kampanja

- Emotet-haittaohjelmaa levitetään aktiivisesti Suomessa

![]()

E-Karjalan ICT-Palvelut.net Oy

markku.jarvinen(AT)ict-palvelut.net

Käytämme evästeitä. Lisätiedot. Tarkempi selvitys Traficomin jutusta tai täältä.